Więcej szczegółów na temat [email protected] Ransomware

[email protected] Ransomware jest paskudny wirus, który korzysta z mechanizmów kryptograficznych w celu zablokowania plików i danych użytkownika, a następnie żąda Bitcoins w zamian za narzędzie deszyfrujące. Nazwa szkodliwego oprogramowania pochodzi z adresu e-mail, który dotknął użytkownicy systemu są kierowane do kontaktu w przypadku gdy nie można uzyskać dostępu do swoich plików i znaleźć plik tekstowy o nazwie "Twoje pliki są zablokowane !!! ' na pulpicie. Szkodnika twierdzi, że jest to wariant wirusa CryptoLocker ransomware, które zaprzestały działalności powrotem w 2014 roku Od tego czasu pojawiły się kilka naśladowca ransomware używając konta @yandex i email @india.

Naśladowca CryptoLocker ransomware używa e-mail ID [email protected]~~HEAD=dobj zebrania Bitcoins. Chociaż niektórzy producenci oprogramowania antywirusowego są znane rozpoznać zagrożenie [email protected] RansomWare jako część PCLock2 rodziny wirusa Trojan. PCLock2 rodzina zagrożeń mówi się objąć krypto złośliwego oprogramowania, które wykorzystuje markę CryptoLocker. Ładowność tego szkodnika jest stosowane do użytkowników komputerów w kampanii spam, który używa logo z zaufanych usług, takich jak Amazon, PayPal, i Facebook w celu zwabienia użytkowników komputerów do pobierania zakraplacz wirusa. Ogólnie rzecz biorąc, zagrożenia, takie jak Anubis RansomWare i [email protected]~~HEAD=pobj szkodnika mogą być instalowane za pomocą funkcji makr w Microsoft Office i JavaScript.

Metody pracy [email protected] Ransomware

Zakażone użytkownicy komputerów są mile widziane, aby wysłać 1,2 Bitcoin do portfela z szantażystów. Szkodnik ten znany jest uruchamiany jako sysjar.exe i uchodzić za pomocą apletu Java. Jednak proces szyfrowania może zająć trochę czasu, który w zależności od ilości danych i plików przechowywanych na dyskach dotkniętych. Crypto ransomware jest zgłaszane do celu powszechnie stosowane są kontenery danych z baz danych, zdjęć, audio, tekst, prezentacje i filmy.

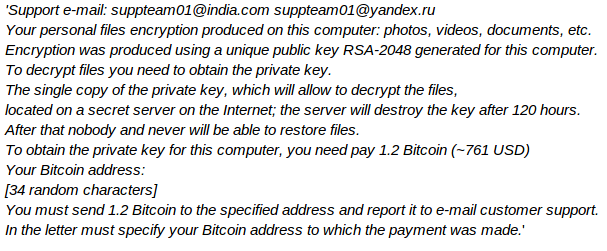

Zagrożenie [email protected] Ransomware prawdopodobnie priorytety szyfrowanie danych i plików w systemie dysku podstawowego czyli C: \ jazdy na większości PC uruchomiony system operacyjny Windows. Szkodnik Naukowcy zwracają uwagę, że zagrożenie może pracować na najnowszych wersjach systemu Windows. Te uszkodzone dane lub kontenery plików znajdują się zaszyfrowane nagłówek pliku i pojawiają się jako pusta ikona w Eksploratorze Windows. Jak wspomniano powyżej, powiadomienie okup zostanie upuszczony na pulpicie w postaci "Twoje pliki są zablokowane !!!. Txt". Komunikat ten brzmi:

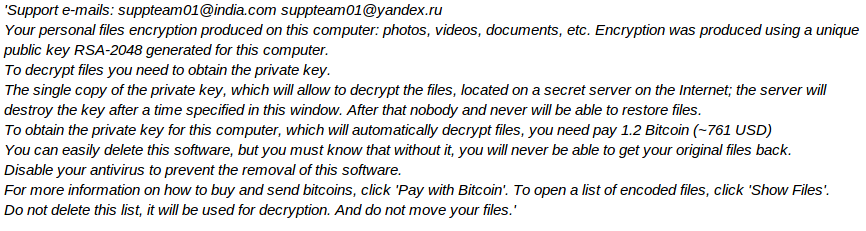

Następnie po, ofiary będą dostarczane z interfejsem programowym [email protected]~~HEAD=pobj szkodnika. Chodzi o narzędzia w celu ułatwienia procesu deszyfrowania w przypadku, kiedy dokonać zapłaty okupu. Program posiada minutnik i widżet, który poinformuje użytkownika systemu, jeśli płatność została zarejestrowana. Aplikacja może dostarczyć listę zakodowanych plików i danych, a następnie wyświetli się następujący komunikat:

Czy trzeba zapłacić okupu?

Ponadto, nie zachęcają użytkowników do działania zgodnie z warunkami wirusa [email protected] szkodnika. Hakerzy, którzy prowadzą kampanię tego szkodliwego oprogramowania nie mogą stanowić narzędzie deszyfrowania i może rozważyć zainstalowanie backdoor na komputerze, jak również. Widzieliśmy, że praktyki z Findera Threat szkodnika. Użytkownikom komputerów PC powinien zwrócić się o pomoc potężnego i renomowanych rozwiązania anty-malware w celu usunięcia [email protected]~~HEAD=dobj RansomWare i zminimalizować ryzyko backdoor instalowane zdalnie. Poza tym, może być w stanie odzyskać dane za pomocą Volume Explorer cieniem i usługi, takie jak Google Drive.

Darmowe skanowanie swój Windows PC aby wykrycia [email protected] Ransomware

Usuń [email protected] Ransomware From Your PC

Krok 1: Usuń [email protected] Ransomware w trybie awaryjnym z wierszem polecenia:

- Odłącz komputer z dostępem do sieci.

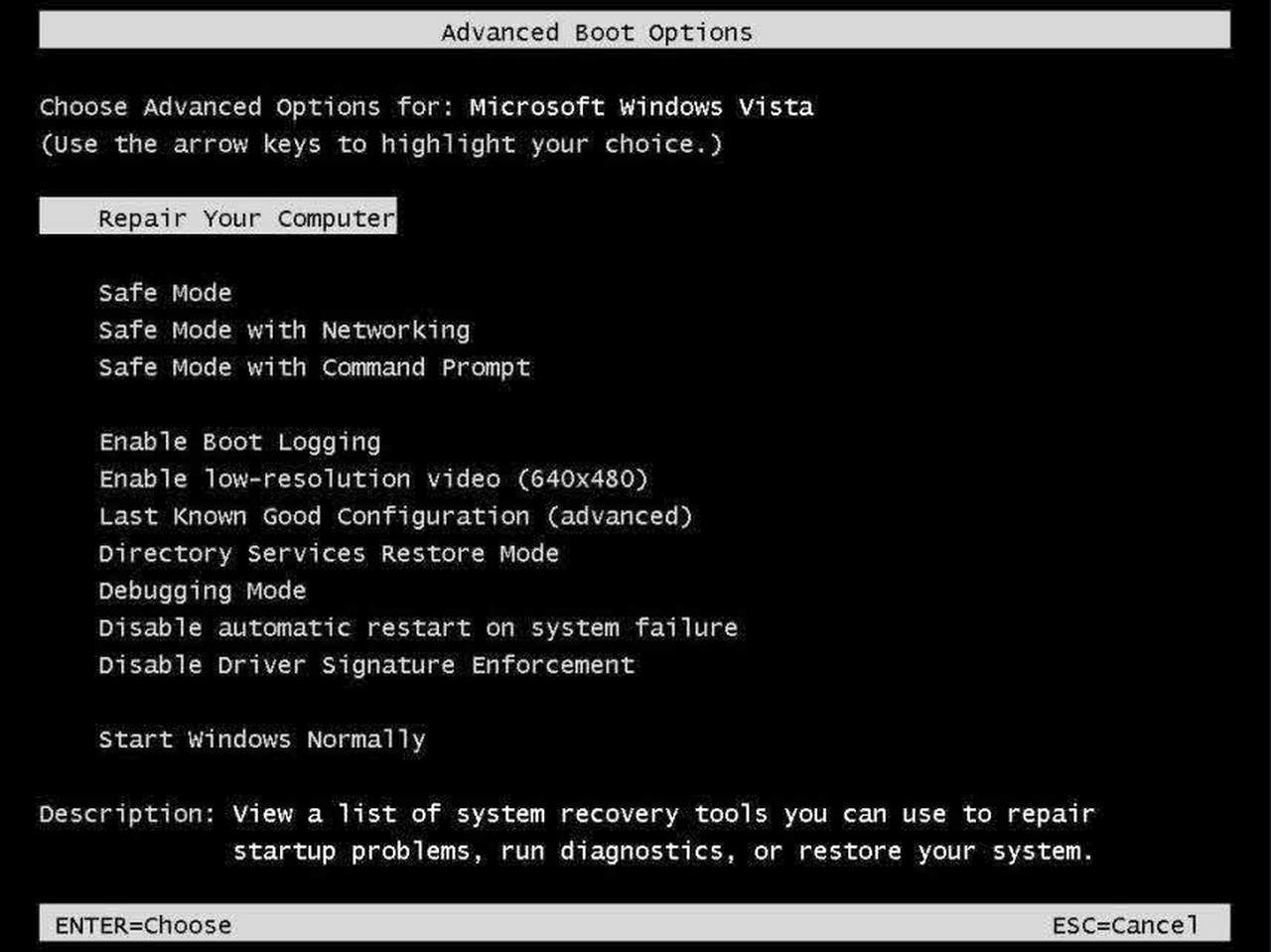

- Kliknij przycisk Uruchom ponownie i naciskaj klawisz F8 podczas ponownego uruchamiania systemu regularnie.

- Gdy “Menu opcji zaawansowanych systemu Windows” pokazują się na ekranie.

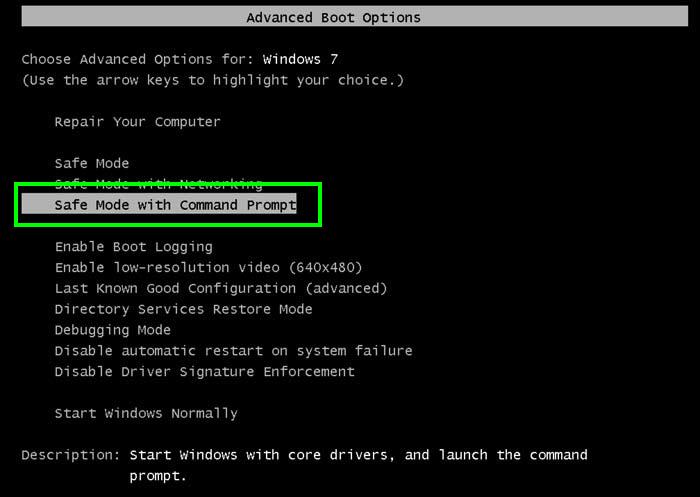

- Następnie wybrać “Tryb awaryjny z wierszem polecenia” i naciśnij Enter.

- Musisz zalogować się do komputera z konta administratora do pełnego przywileju.

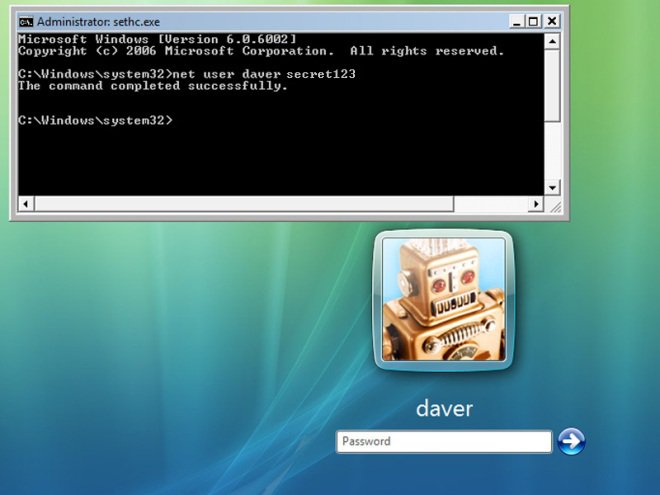

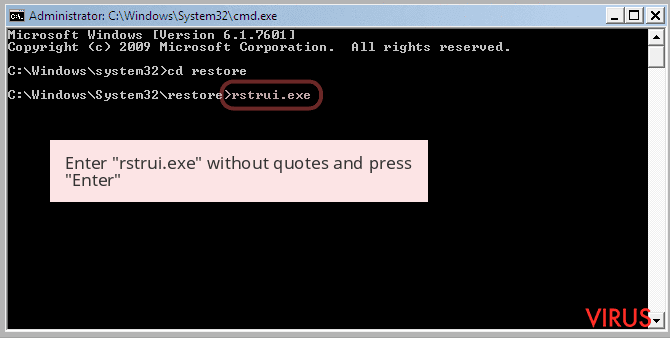

- Gdy pojawi się okno wiersza polecenia wpisz rstrui.exe i naciśnij Enter

- Teraz postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć przywracanie systemu.

Krok 2: Usuń [email protected] Ransomware użyciu msconfig w trybie awaryjnym:

- Wyłącz komputer i uruchom ponownie.

- Podczas uruchamiania wciśnij klawisz “F8” ciągły, aby otworzyć “Menu opcji zaawansowanych systemu Windows”.

- Za pomocą klawiszy strzałek, aby wybrać opcję “Tryb awaryjny” i naciśnij Enter.

- Po instalacji zacząć przejść do menu Start. Wpisz “msconfig” w polu wyszukiwania i uruchomić aplikację.

- Przejdź do karty Uruchamianie i szukać plików z% AppData% lub% TEMP% folderów za pomocą rundll32.exe. Zobacz poniższy przykład:

C: \ Windows \ System32 \ rundll32.exe C: \ Users \ nazwa_użytkownika \ AppData \ Local \ Temp \ regepqzf.dll, H1N1

- Wyłącz wszystkie złośliwe wpisy i zapisać zmiany.

- Teraz uruchom ponownie komputer w normalny sposób.

Krok 3: zabić Malicious procesem związanym [email protected] Ransomware

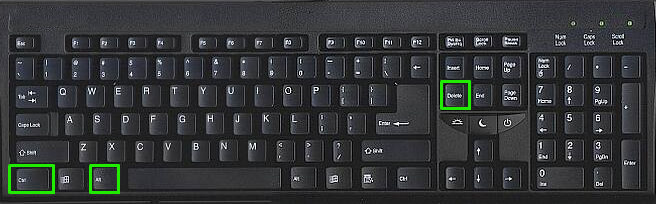

- Naciśnij Ctrl + Alt + Del przyciski razem.

- Będzie ona otworzyć Menedżer zadań na ekranie.

- Przejdź do procesu Tab i znaleźć [email protected] Ransomware proces związany.

- Kliknij Zakończ proces teraz, aby zatrzymać proces uruchomiony.

Krok 4: Usuwanie wirusów z rejestru [email protected] Ransomware Entry

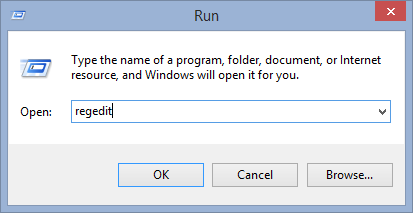

- Naciśnij klawisz “Windows + R” razem, aby otworzyć Run Box.

- Wpisz “regedit” i kliknij przycisk OK.

- Znajdź i usuń [email protected] Ransomware podobne wpisy.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Teraz mam nadzieję, że masz całkowicie usunąć wirusa z komputera [email protected] Ransomware. Jeśli nadal dostaję komunikat okupu od groźby lub w stanie uzyskać dostęp do plików, oznacza to, że wirus nadal do komputera. W takiej sytuacji nie ma innego wyjścia oprócz usunięcie tego wirusa za pomocą dowolnego narzędzia do usuwania złośliwego oprogramowania potężny.

Zważywszy, że jeśli masz kopię zapasową zainfekowanych lub zaszyfrowanych plików, a następnie można również ponowna instalacja systemu operacyjnego Windows. Spowoduje to usunięcie wszystkich plików i danych, jak wraz z zakażeniem [email protected] Ransomware. Dostaniesz całkowicie pusty systemu komputerowego bez plików. Teraz można korzystać z kopii zapasowej, aby uzyskać dostęp do plików. Jeśli nie ma żadnych kopii zapasowych, a następnie za pomocą narzędzia do usuwania złośliwego oprogramowania jest lepszym rozwiązaniem dla Ciebie.

Jeśli masz jakieś pytania lub pytanie dotyczące komputera, a następnie można łatwo zwrócić się do problemu z naszymi ekspertami. Przejdź do strony Zadaj dowolne pytanie i uzyskać odpowiedź na zapytania bezpośrednio spoza ekspertów.