PyCL Ransomware Wykorzystuje RIG Exploit Kit (EK) do rozprzestrzeniania się infekcji

W minioną sobotę, zespół badaczy bezpieczeństwa zauważony nowego złośliwego oprogramowania wykryte jako PyCL RansomWare. Ta nowa ransomware jest dostarczana przez EITest do RIG Exploit Kit. Okaże się, że to zagrożenie okup został przetestowany tylko wśród użytkowników systemu na jeden dzień, więc nie ma przeprowadzić proces szyfrowania. Może to być test napotkasz cyber świat w jaki sposób to działa. Ponieważ wykorzystuje kilka podobnych kolorów i interfejs, który wydaje się CTBLocker lub Citroni RansomWare. To zostało napisane w różnych językach i nie ma wyróżniające ciągi w nocie okupu lub plików wykonywalnych z tym zagrożeniem. Został zaprogramowany w języku Python i skrypt jest znany jako „cl.py”. Wydaje identyczne SADStory lub CryPy RansomWare który również używa Pythona do uchwytu szyfrowania.

Informacje techniczne na PyCL RansomWare

| Nazwa | PyCL Ransomware |

| Rodzaj | ransomware |

| Rozszerzenie pliku | "Cl.py" |

| Dystrybucja | RIG exploit kit i EITest etc. |

| OS zaatakowany | okno OS |

PyCL Ransomware dostarczone przez RIG Exploit Kit i EITest

W dniu wykrywania tego PyCL RansomWare wielu ekspertów bezpieczeństwa zauważył, że EITest popchnął odwiedzający RIG Exploit Kit, który jest odpowiedzialny za dystrybucję tego samego wirusa okupu. To wszystko operacja była kontrolowana za pomocą złośliwego domeny internetowej, które przekierowują użytkowników na zakażenie rozprzestrzenia agenta RIG, które następnie po próbie zainstalowania luk wirusa okupu w systemie użytkownika. EITest badano zarówno PyCL i The Cerber w tym samym czasie, ale to dystrybucja zagrożenie okup został przetestowany tylko na jeden dzień.

Czy PyCL Ransomware jest częścią układu RAA?

Jeden z plików tego wirusa okupu zawarte instalatora NSIS, która jest wywoływana user.txt. Zawierać ciąg „xkwctmmh”, który został wysłany do serwerów Command & sterowania podczas każdego żądania. Oprócz tego również używa tego samego łańcucha, gdy ransomware był przetestowany przez ekspertów. To wyraźnie wskazuje, że jest to część układu RAA gdzie hakerzy używa nazwy użytkownika jako identyfikator jednostki stowarzyszonej.

Jak PyCL Ransomware wykonać szyfrowania?

Ten PyCL Ransomware raz został zainstalowany w systemie, a następnie, ponieważ używa instalatora NSIS, który został napisany w języku Python i jest używany do szyfrowania danych użytkowników. Następnie wysyła żądanie okupu i tutorial jak zapłacić okup. Połączony jest także z serwerów C & C na każdym etapie procesu w przypadku debugowania lub statusu informacji dla programistów. Kiedy wykonywany plik zostanie rozpakowany do „% AppData \ Roaming \ How_Decrypt_My_Files \ folder” i treści językowe zostaną wyodrębnione w „% AppData% \ cl folderu”. Więc trzeba zastosować silny anty-malware usunąć PyCL RansomWare z systemu i przywracania plików, aby uruchomić kopię zapasową.

Darmowe skanowanie swój Windows PC aby wykrycia PyCL Ransomware

Jak usunąć wirusa ręcznie PyCL Ransomware

Krok 1: Aby usunąć tę paskudną infekcję RansomWare, musi być konieczne ponowne uruchomienie komputera w bezpieczny z sieci śledzić metody odpoczynku.

- Uruchom ponownie komputer i naciskaj klawisz F8 w sposób ciągły.

- Znajdziecie Boot Option Advance na ekranie komputera.

- Wybierz Tryb awaryjny z obsługą sieci za pomocą klawiszy strzałek.

- Zaloguj się do komputera z konta administratora.

Krok 2: Krok cały proces związany PyCL Ransomware

- Nacisnąć przyciski Windows + R, aby otworzyć razem Run Box.

- Typ “polecenie taskmgr” i kliknij przycisk OK lub nacisnąć klawisz Enter.

- Teraz przejdź do zakładki Process i dowiedzieć się proces związany PyCL Ransomware.

- Kliknij przycisk Zakończ proces, aby zatrzymać ten proces uruchomiony.

Krok 3: Przywracanie komputera z systemem Windows do ustawień fabrycznych

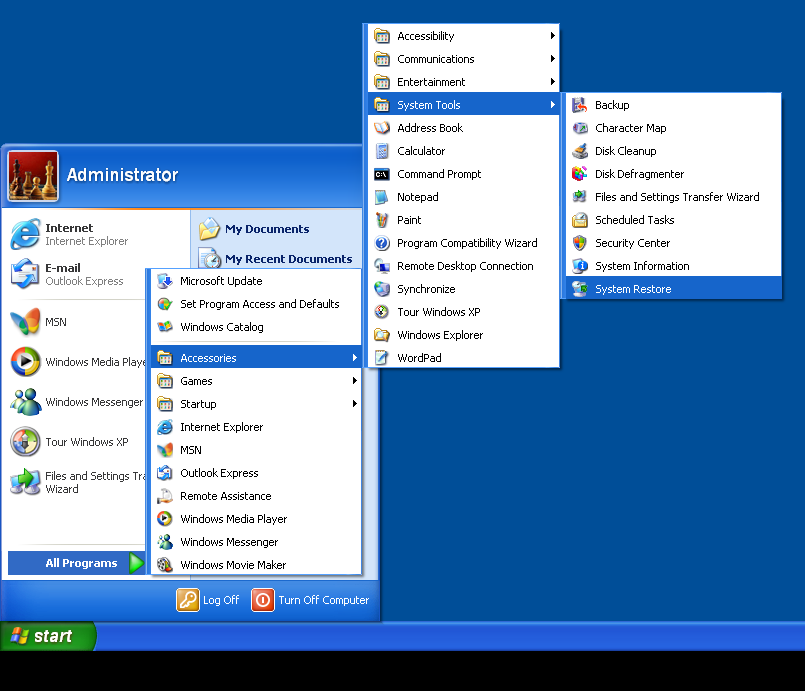

Przywracanie systemu Windows XP

- Zaloguj się do systemu Windows jako administrator.

- Kliknij Start> Wszystkie programy> Akcesoria.

- Znajdź Narzędzia systemowe i kliknij Przywracanie systemu.

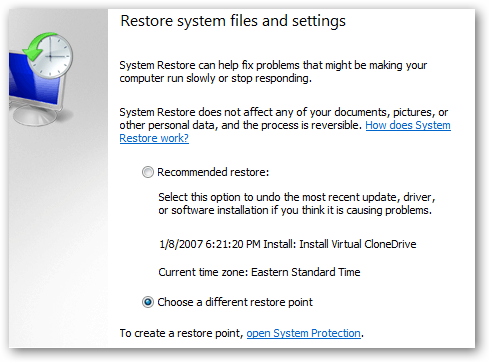

- Wybierz Przywróć mój komputer do wcześniejszego stanu i kliknij przycisk Dalej.

- Wybierz punkt przywracania, gdy system nie został zainfekowany, a następnie kliknij Dalej.

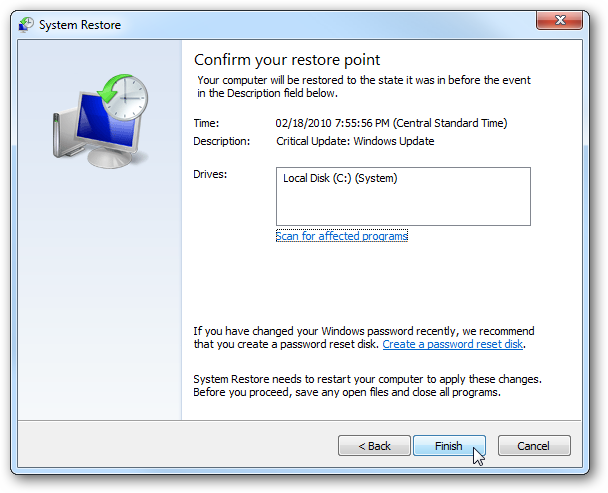

Przywracanie systemu Windows 7 / Vista

- Przejdź do menu Start i znaleźć przywracania w polu wyszukiwania.

- Teraz wybierz opcję Przywracanie systemu z wyników wyszukiwania.

- Od Przywracanie systemu okno, kliknij przycisk Dalej.

- Teraz wybrać punkty przywracania, gdy komputer nie został zainfekowany.

- Kliknij przycisk Dalej i postępuj zgodnie z instrukcjami.

Przywracanie systemu Windows 8

- Przejdź do pola wyszukiwania i wpisz polecenie Panel sterowania.

- Wybierz Panel sterowania i otwórz opcję odzyskiwania.

- Teraz wybierz opcję Open System Restore.

- Dowiedz się ostatnio punktu przywracania, gdy komputer nie został zainfekowany.

- Kliknij przycisk Dalej i postępuj zgodnie z instrukcjami.

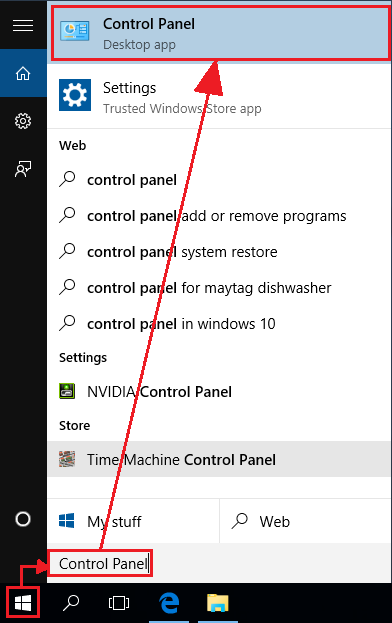

Przywracanie systemu systemie Windows 10

- Kliknij prawym przyciskiem myszy menu Start i wybierz polecenie Panel sterowania.

- Otwórz Panel sterowania i dowiedzieć się opcję odzyskiwania.

- Wybierz Restore odzyskiwania> Open System> Dalej.

- Wybierz punkt przywracania przed zakażeniem Dalej> Zakończ.

Nadzieję, że te manualne kroki pomogą Ci skutecznie usunąć infekcję PyCL Ransomware z komputera. Jeśli wykonano wszystkie powyższe czynności manualnych i nadal nie może uzyskać dostępu do plików lub nie można usunąć tę paskudną infekcję szkodnika z komputera, a następnie należy wybrać potężne narzędzie do usuwania złośliwego oprogramowania. Możesz łatwo usunąć tego szkodliwego wirusa z komputera za pomocą narzędzia innych firm. Jest to najlepszy i najbardziej prosty sposób, aby pozbyć się tej infekcji.

Jeśli masz jakieś pytania dotyczące tego zagrożenia lub ich usunięcia, a następnie można bezpośrednio zadać pytanie z naszych ekspertów. Panel doświadczonych i wykwalifikowanych specjalistów wsparcia tech czeka aby Ci pomóc.