Ostatniej nocy, gdy otworzyłem mój komputer, dostałem szoku widząc, że wszystkie moje pliki zostały zaszyfrowane przy użyciu ".decryptallfiles3 @ india.com" rozszerzenie pliku w wyniku nie może dostęp do moich plików. Proszę ktoś mi pomóc pozbyć się tego problemu.

Krótkie wprowadzenie o '[email protected]~~HEAD=pobj~~poss' RansomWare

"[email protected]~~poss 'Ransomware został wykryty jako część rodziny Crysis szkodnika. Jest to ransomware plików szyfrowanie. Szyfruje pliki użytkowników i dołącza ".decryptallfiles3 @ india.com" rozszerzenie pliku z użytkownikami każdy zakodowane pliki. To zagrożenie okupu aktywnie dostarczane do użytkowników systemu Windows za pomocą wiadomości spam, fałszywe faktury, pokwitowania doręczenia płatności za rachunki, zdjęcia Facebook jest aktywne droppery infekcji tego wirusa okupu. Zaleca się, przez ekspertów bezpieczeństwa, aby wyłączyć makra garniturów biurowych, ponieważ te makra są szeroko wykorzystywane przez cyberprzestępców służyć infekcja do użytkowników systemu.

Wykryto, że eksperci "[email protected]~~poss 'Ransomware jest oparta na Crysis RansomWare

Poinformowano w raporcie bezpieczeństwa, że "[email protected]~~poss 'Ransomware opiera się na wariancie Crysis szkodnika. To zagrożenie okupu została umieszczona na legit witryn z certyfikatem podpisu prawda, co czyni go bardziej trudniejszy do wykrycia. Eksperci poinformował, że kanał dystrybucji, który obsługuje ten wirus okupu jest pewne skompromitowanych stron internetowych i niektóre legit platform i sieci reklamowych. Gdy wejdzie ona w zaszyfrowanej pakietu na użytkownikach PC. Jest on rozpakowany z VBS skryptu. Gdy ładunek zainstalowane w systemie wtedy ransomware wykonywane automatycznie i natychmiast rozpocząć proces skanowania dysków usunięcia i określonych typów danych dla szyfrowania.

'' Ransomware [email protected]~~poss skierowany głównie obrazów i dokumentów

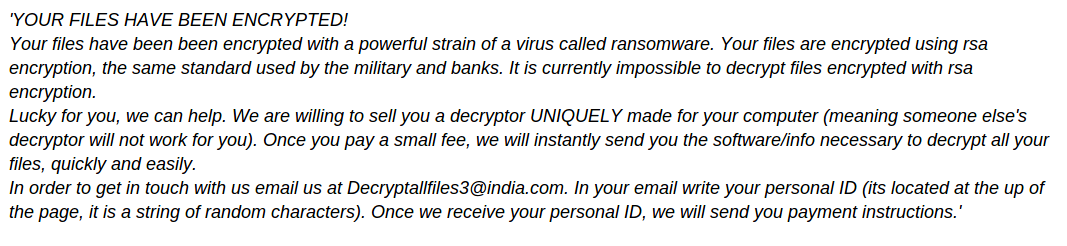

Naukowcy przeanalizowali że "[email protected]" Ransomware jest identyczna [email protected]~~pobj i [email protected]~~HEAD=pobj szkodnika. Wykorzystuje ona silną technikę kodowania AES-256 szyfru do szyfruje pliki użytkowników, takie jak arkusze kalkulacyjne, nagrania, filmy, prezentacje i pliki tekstowe. Raz ona przeszkadzać w systemie rozpocznie skonfigurować system dla określonych typów danych, a następnie uruchomić szyfrowanie i po zakończeniu tego procesu kodowania, to załączony ".decryptallfiles3 @ india.com" rozszerzenie ze sobą plikach. Następnie wysłać żądanie okupu na pulpicie i popytu na pieniądz w celu usunięcia rozszerzenia. Nota okup może być postrzegana jako:

â € <

â € <

'' [email protected]~~number=plural wymagania RansomWare zapłacić okup w Bitcoins portfelu

Użytkownicy systemu zawsze sugerują, że nie zwracają pieniędzy na szkodnika napastnikami, ponieważ nie ma pewności, że będą one zapewnić Ci kod deszyfrowania więc lepiej jest użyć funkcji anty-malware i usunąć '[email protected] "szkodnika z zaatakowanego komputera i uruchomić kopię zapasową, aby ponownie przywrócić pliki.

Darmowe skanowanie swój Windows PC aby wykrycia ‘[email protected]’

Usuń ‘[email protected]’ From Your PC

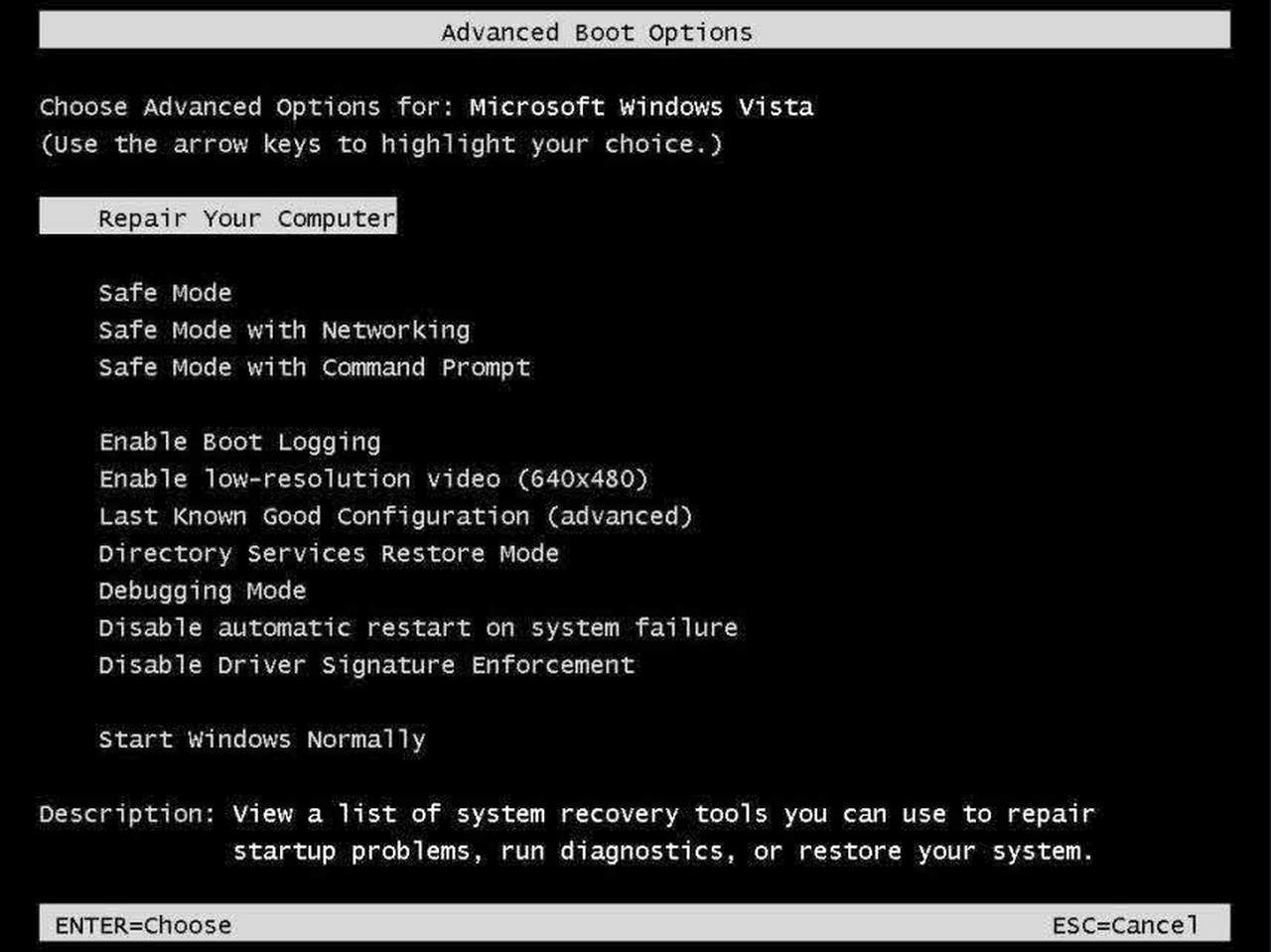

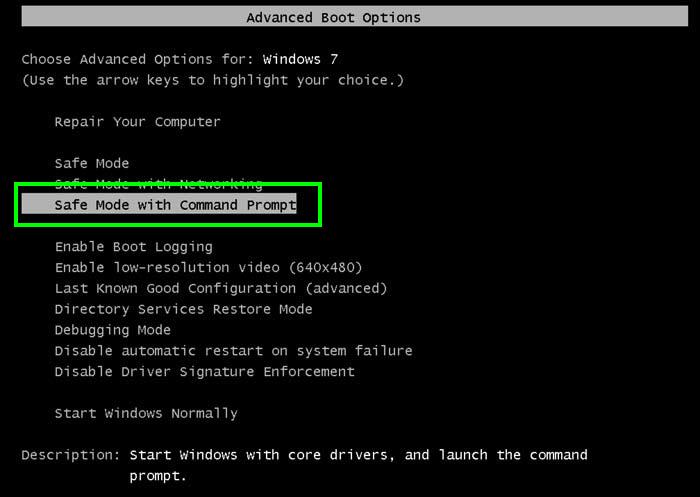

Krok 1: Usuń ‘[email protected]’ w trybie awaryjnym z wierszem polecenia:

- Odłącz komputer z dostępem do sieci.

- Kliknij przycisk Uruchom ponownie i naciskaj klawisz F8 podczas ponownego uruchamiania systemu regularnie.

- Gdy “Menu opcji zaawansowanych systemu Windows” pokazują się na ekranie.

- Następnie wybrać “Tryb awaryjny z wierszem polecenia” i naciśnij Enter.

- Musisz zalogować się do komputera z konta administratora do pełnego przywileju.

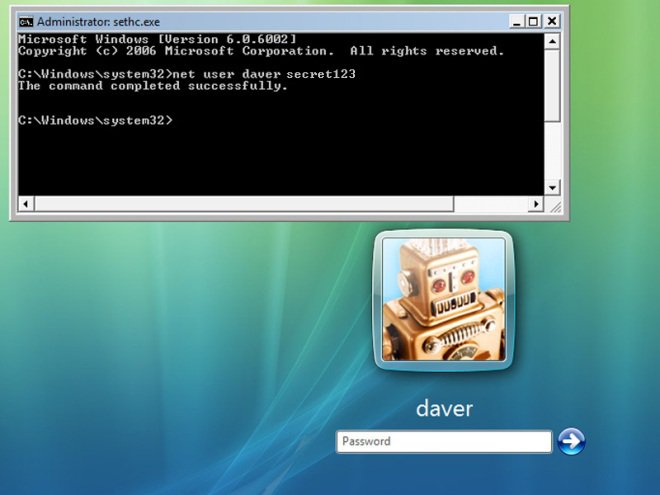

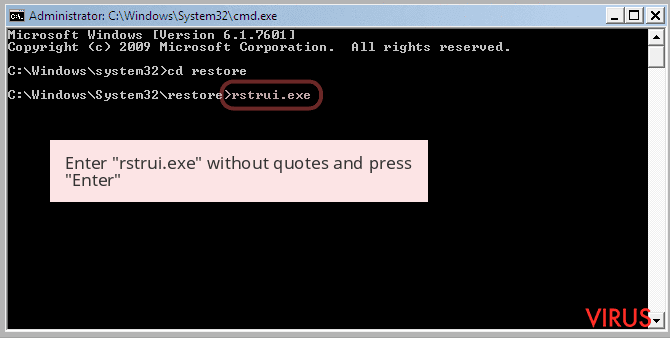

- Gdy pojawi się okno wiersza polecenia wpisz rstrui.exe i naciśnij Enter

- Teraz postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć przywracanie systemu.

Krok 2: Usuń ‘[email protected]’ użyciu msconfig w trybie awaryjnym:

- Wyłącz komputer i uruchom ponownie.

- Podczas uruchamiania wciśnij klawisz “F8” ciągły, aby otworzyć “Menu opcji zaawansowanych systemu Windows”.

- Za pomocą klawiszy strzałek, aby wybrać opcję “Tryb awaryjny” i naciśnij Enter.

- Po instalacji zacząć przejść do menu Start. Wpisz “msconfig” w polu wyszukiwania i uruchomić aplikację.

- Przejdź do karty Uruchamianie i szukać plików z% AppData% lub% TEMP% folderów za pomocą rundll32.exe. Zobacz poniższy przykład:

C: \ Windows \ System32 \ rundll32.exe C: \ Users \ nazwa_użytkownika \ AppData \ Local \ Temp \ regepqzf.dll, H1N1

- Wyłącz wszystkie złośliwe wpisy i zapisać zmiany.

- Teraz uruchom ponownie komputer w normalny sposób.

Krok 3: zabić Malicious procesem związanym ‘[email protected]’

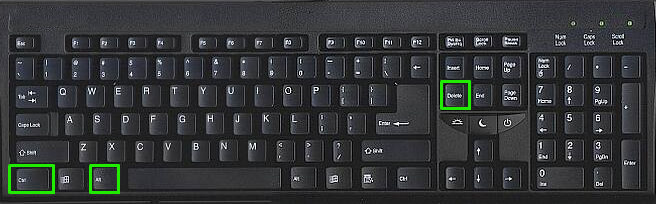

- Naciśnij Ctrl + Alt + Del przyciski razem.

- Będzie ona otworzyć Menedżer zadań na ekranie.

- Przejdź do procesu Tab i znaleźć ‘[email protected]’ proces związany.

- Kliknij Zakończ proces teraz, aby zatrzymać proces uruchomiony.

Krok 4: Usuwanie wirusów z rejestru ‘[email protected]’ Entry

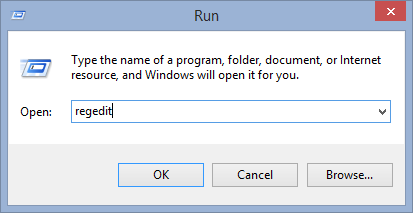

- Naciśnij klawisz “Windows + R” razem, aby otworzyć Run Box.

- Wpisz “regedit” i kliknij przycisk OK.

- Znajdź i usuń ‘[email protected]’ podobne wpisy.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Teraz mam nadzieję, że masz całkowicie usunąć wirusa z komputera ‘[email protected]’. Jeśli nadal dostaję komunikat okupu od groźby lub w stanie uzyskać dostęp do plików, oznacza to, że wirus nadal do komputera. W takiej sytuacji nie ma innego wyjścia oprócz usunięcie tego wirusa za pomocą dowolnego narzędzia do usuwania złośliwego oprogramowania potężny.

Zważywszy, że jeśli masz kopię zapasową zainfekowanych lub zaszyfrowanych plików, a następnie można również ponowna instalacja systemu operacyjnego Windows. Spowoduje to usunięcie wszystkich plików i danych, jak wraz z zakażeniem ‘[email protected]’. Dostaniesz całkowicie pusty systemu komputerowego bez plików. Teraz można korzystać z kopii zapasowej, aby uzyskać dostęp do plików. Jeśli nie ma żadnych kopii zapasowych, a następnie za pomocą narzędzia do usuwania złośliwego oprogramowania jest lepszym rozwiązaniem dla Ciebie.

Jeśli masz jakieś pytania lub pytanie dotyczące komputera, a następnie można łatwo zwrócić się do problemu z naszymi ekspertami. Przejdź do strony Zadaj dowolne pytanie i uzyskać odpowiedź na zapytania bezpośrednio spoza ekspertów.