| Exploit.CVE-2010-2568.Gen jest pewien Keylogger | |

| Trojański upuszczony przez Exploit.CVE-2010-2568.Gen są Spy.Bancos.C, Trojan.Delfsnif.gen!I, Mitglieder Trojan, TROJ_ARTIEF.LWO, Trojan.Downloader.Renos.PO, Win32/Nuqel.E, VBInject.gen!U, Worm.IM.Sohanad, IRC-Worm.HighHopes, Virus.Obfuscator.ZL, Trojan.Bootlock, IEThief Trojan, W32/Cridex.A | |

| Powiązane programy szpiegujące AntiSpySpider, Edfqvrw Toolbar, DivoPlayer, AceSpy, VirTool.UPXScrambler, Vipsearcher, Keylogger.MGShadow, NetPumper, WebHancer.A, Spyware.WinFavorites | |

| Błąd systemu Windows powodowany przez Exploit.CVE-2010-2568.Gen są – 0x00000037, 0xf0802 CBS_E_ALREADY_INITIALIZED session already initialized, 0x00000014, 0x8024801C WU_E_DS_RESETREQUIRED The data store requires a session reset; release the session and retry with a new session., 0x00000069, 0xf0812 CBS_E_MANIFEST_VALIDATION_UPDATES_PARENT_MISSING required attributes are missing, 0x80244023 WU_E_PT_HTTP_STATUS_GATEWAY_TIMEOUT Same as HTTP status 503 – the request was timed out waiting for a gateway., 0xf0801 CBS_E_NOT_INITIALIZED session not initialized | |

| Exploit.CVE-2010-2568.Gen infekuje te pliki .dll systemu Windows NlsData0010.dll, scansetting.dll, sfcfiles.dll, DismCorePS.dll, avmcoxp.dll, hpzppw71.dll, FDResPub.dll, spprgrss.dll, cmmigr.dll, NlsLexicons000a.dll, ehRecObj.dll, schedsvc.dll, System.Web.RegularExpressions.dll, SndVolSSO.dll |

Exploit.CVE-2010-2568.Gen może wejść do komputera za pomocą tego oprogramowania. Jeśli ich nie zainstalowałeś, pozbądź się ich Connect4 Fisa 2.2.1 , Delirium 2.5 , HyperSwitch 0.2.481-dev , SkyChart III 3.6.3 , Tetris for Adobe InDesign/InCopy 1.2.2 , LXFree 1.8.0 , Typist 2.4.0 , Apptivate 2.1 , Kanji Learner 1.2.4 , Iovsoft Blu-ray to AVI Converter , QuickTime Controller 2.0 | |

Usuń Exploit.CVE-2010-2568.Gen Łatwo z zainfekowanych systemów

Zdobądź więcej wiedzy w Exploit.CVE-2010-2568.Gen

Exploit.CVE-2010-2568.Gen należy do rodziny niebezpiecznego trojana złośliwego, odpowiedzialnego za zastąpienie legalnych procesów na komputerze z systemem Windows. Zwykle ukrywa się pod nazwą legalnego konta użytkownika Windows. Ma możliwość narażenia zagrożonej maszyny na inne złośliwe ataki, a także spowalnia normalne funkcjonowanie systemu i powoduje awarię wstępnie zainstalowanych aplikacji.Ponadto złośliwe oprogramowanie może uniknąć wykrycia zainstalowanego programu antywirusowego. W rezultacie niektórzy z prześladowanych użytkowników mogą nie zauważyć obecności Exploit.CVE-2010-2568.Gen przez dłuższy czas, przez co możesz doznać olbrzymich obrażeń.

Z technicznego punktu widzenia ten trojan jest powiązany z plikiem wykonywalnym oznaczonym Exploit.CVE-2010-2568.Gen. Exe, który jest uważany za wbudowane konto użytkownika systemu Windows. Przez większość czasu zainfekowani użytkownicy komputerów nawet nie zauważyli obecności złośliwego oprogramowania na swoim urządzeniu. Jeśli jednak zagrożenie uda się zastąpić wyżej wymieniony plik jego złośliwym plikiem wykonywalnym, spowoduje to więcej problemów na komputerze. W przypadku, gdy spróbujesz zmodyfikować, usunąć, edytować, zainstalować lub odinstalować program lub plik z systemu, wyświetli się komunikat pop-up, który mówi, że musisz uzyskać pozwolenie od Exploit.CVE-2010-2568.Gen. Dzieje się tak głównie ze względu na fakt, że złośliwe oprogramowanie przejęło pełną kontrolę nad wszystkimi plikami w zainstalowanym systemie operacyjnym, nawet jeśli nie możesz tego zrobić, korzystając z uprawnień administracyjnych.

Główne cele Exploit.CVE-2010-2568.Gen Malware

Jedyną intencją tej głośnej infekcji trojana jest kontrolowanie zdolności do interakcji z legalnymi plikami systemowymi, aktualizacjami Windows i niektórymi innymi istotnymi programami. Jednak jednym z najprostszych sposobów sprawdzenia, czy procesy uruchomione na twoim komputerze z systemem Windows są zainfekowane Exploit.CVE-2010-2568.Gen virus, musisz sprawdzić użycie procesora. Jeśli proces ten pochłania dużo zasobów systemowych, jest to wyraźny sygnał, że na komputer ma wpływ niesławne zagrożenie.

Ponadto możesz zauważyć, że wydajność komputera znacznie się pogarsza, a zainstalowane programy zajmują dużo czasu, aby załadować lub nawet się zawiesić. Ponadto ten trojan złośliwy może również zbierać dane osobowe, takie jak imię i nazwisko, adres e-mail, adres domowy i dane logowania do nielegalnych celów. Exploit.CVE-2010-2568.Gen zbierać takie dane, ilekroć ofiary tego szkodliwego oprogramowania wprowadzają swoje dane do logowania i hasła w fałszywym wyskakującym oknie wyświetlanym przez zagrożenie. Dlatego analitycy cyberbezpieczeństwa zdecydowanie zalecają usunięcie tego trojana za pomocą potężnej tarczy anty-malware.

Kroki do Kasować Exploit.CVE-2010-2568.Gen

Krok 1: Ponowne uruchomienie komputera z systemem Windows w trybie awaryjnym

Znajdź wszystkie szczegóły dotyczące sposobu, aby ponownie uruchomić komputer w trybie awaryjnym (jeśli jesteś początkującym, wykonaj wyżej podane instrukcje dotyczące rozruchu komputera w trybie awaryjnym, niezależnie od wersji systemu Windows, który jest używany w systemie Windows XP, 7, Win 8, 8.1 i Windows 10)

Krok 2: Usuń Exploit.CVE-2010-2568.Gen z Task Manager

Naciśnij Ctrl + Alt + Del simulataneously aby otworzyć Menedżera zadań. Znajdź Exploit.CVE-2010-2568.Gen Powiązane słowa kluczowe procesy lub jakiekolwiek inne podejrzane procesy, które są uruchomione na nim. Teraz Zaznacz i usuń Exploit.CVE-2010-2568.Gen wirusa z Menedżera zadań na raz.

Krok 3: Jak usunąć Exploit.CVE-2010-2568.Gen słów kluczowych elementów związanych startowe

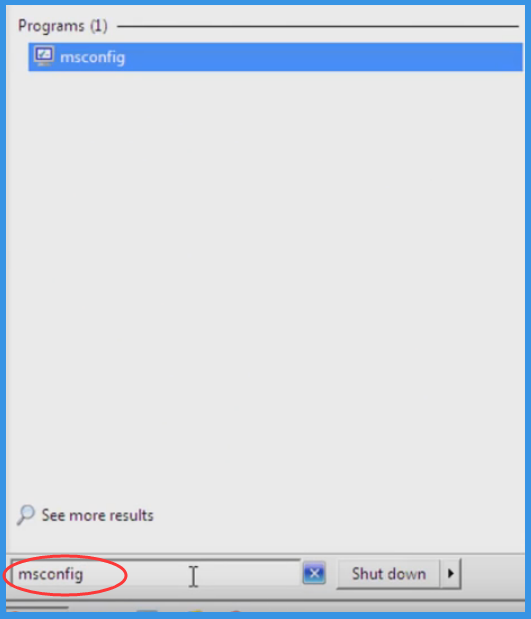

- Prasa Win + R razem i wpisać “msconfig”.

- Teraz naciśnij klawisz Enter lub wybierz OK.

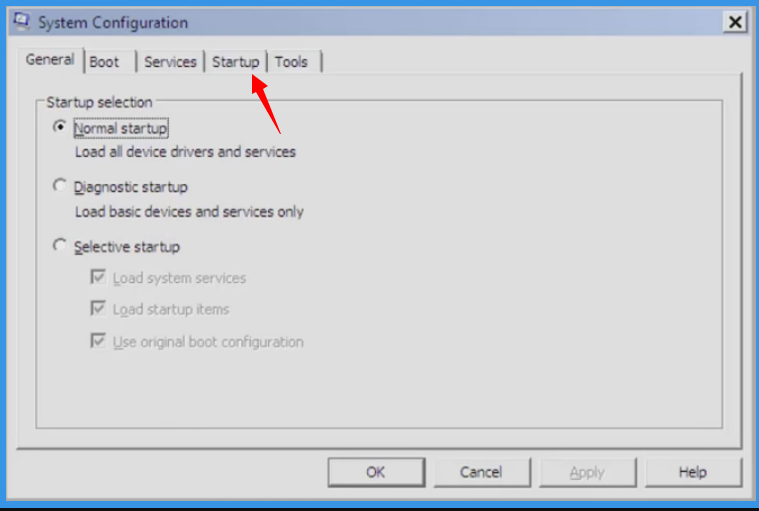

- Opcja “Uruchomienie” ma być zaznaczone na karcie Wyskakujące okienko

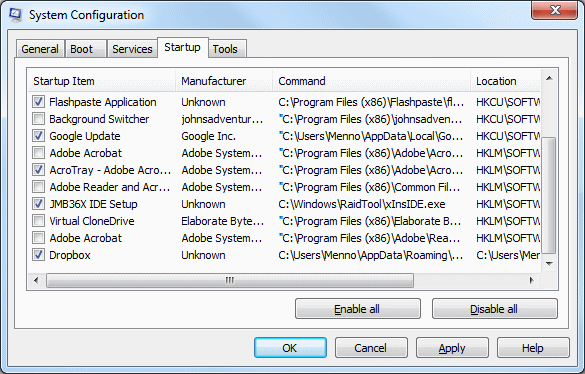

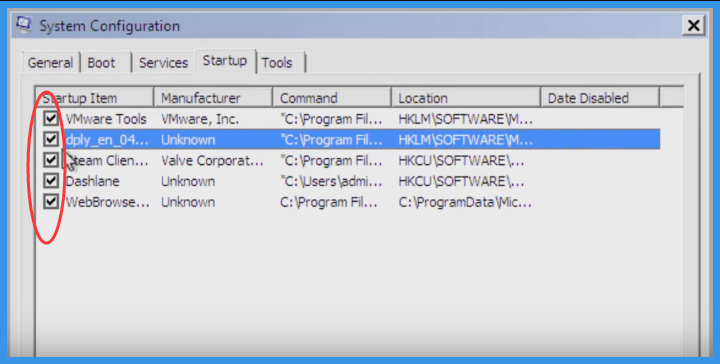

- Teraz Szukaj Exploit.CVE-2010-2568.Gen Powiązane aplikacji na elementy startowe

- Teraz usuń zaznaczenie wszystkich nieznanych lub podejrzanych elementów z “Konfiguracja systemu” związanej Exploit.CVE-2010-2568.Gen

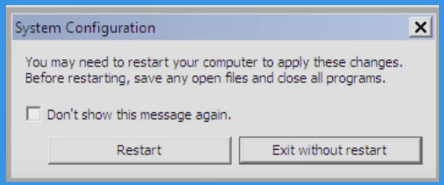

- Teraz przyciskiem myszy i wybierz polecenie Uruchom ponownie, aby uruchomić komputer w trybie normalnym

Krok 4: Jak usunąć Exploit.CVE-2010-2568.Gen z rejestru systemu Windows

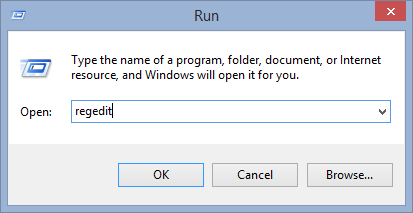

- Prasa Win + R w połączeniu z opcji Uruchom wpisz polecenie regedit w polu wyszukiwania i naciśnij Enter.

- Spowoduje to otwarcie wpisy rejestru.

- Znajdź Exploit.CVE-2010-2568.Gen słów kluczowych związanych wpisy z listy i ostrożnie usuń ją. Jednakże należy zachować ostrożność i nie usuwaj żadnych innych wpisów, ponieważ może to spowodować poważne uszkodzenie komponentu Windows.

Ponadto, po wykonaniu powyższych czynności, ważne jest, aby szukać dowolnych folderów i plików, które zostały utworzone przez Exploit.CVE-2010-2568.Gen i jeśli znajdzie muszą być usunięte.

Krok 5: Jak wyświetlić ukryte pliki i foldery utworzone przez Exploit.CVE-2010-2568.Gen

- Kliknij menu Start

- Przejdź do Panelu sterowania, a Szukaj Opcje folderów

- Kliknij widok ukrytych plików i folderów Opcje Dla Państwa wygody zawartych całego procesu na jak odkryć pliki na wszystkich wersji systemu Windows. Spowoduje to usunięcie wszystkich plików i folderów związanych z Exploit.CVE-2010-2568.Gen, który istniał na zainfekowanym systemie.

Mimo to, jeśli nie jesteś w stanie pozbyć Exploit.CVE-2010-2568.Gen używając ręcznych czynności, trzeba przeskanować komputer w celu wykrycia Exploit.CVE-2010-2568.Gen. Nie zapomnij przesłać swoje pytania lub jakiekolwiek inne pytania, jeśli masz i uzyskać kompletne rozwiązanie z Panelu naszego biegłego. Powodzenia!

Nie zapomnij złożyć zapytanie w przypadku, gdy masz jakiś problem podczas usuwania Exploit.CVE-2010-2568.Gen